Под видом DocuSign: в Беларуси распространяют вредоносное ПО через «пустые» изображения

Как происходит атака

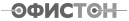

Пользователю приходит уведомление о том, что ему отправлен документ через сервис управления электронными документами DocuSign. Письмо выглядит вполне обычно и может побудить пользователя к действию. Документ отправляется непосредственно пользователю, и его просят просмотреть и подписать документ. Ссылка ведет на настоящую страницу DocuSign, и в ней нет ничего подозрительного.

В письме находится вложение HTML. Если пользователь решит посмотреть вложение и открыть его, то начинается цепочка заражения.

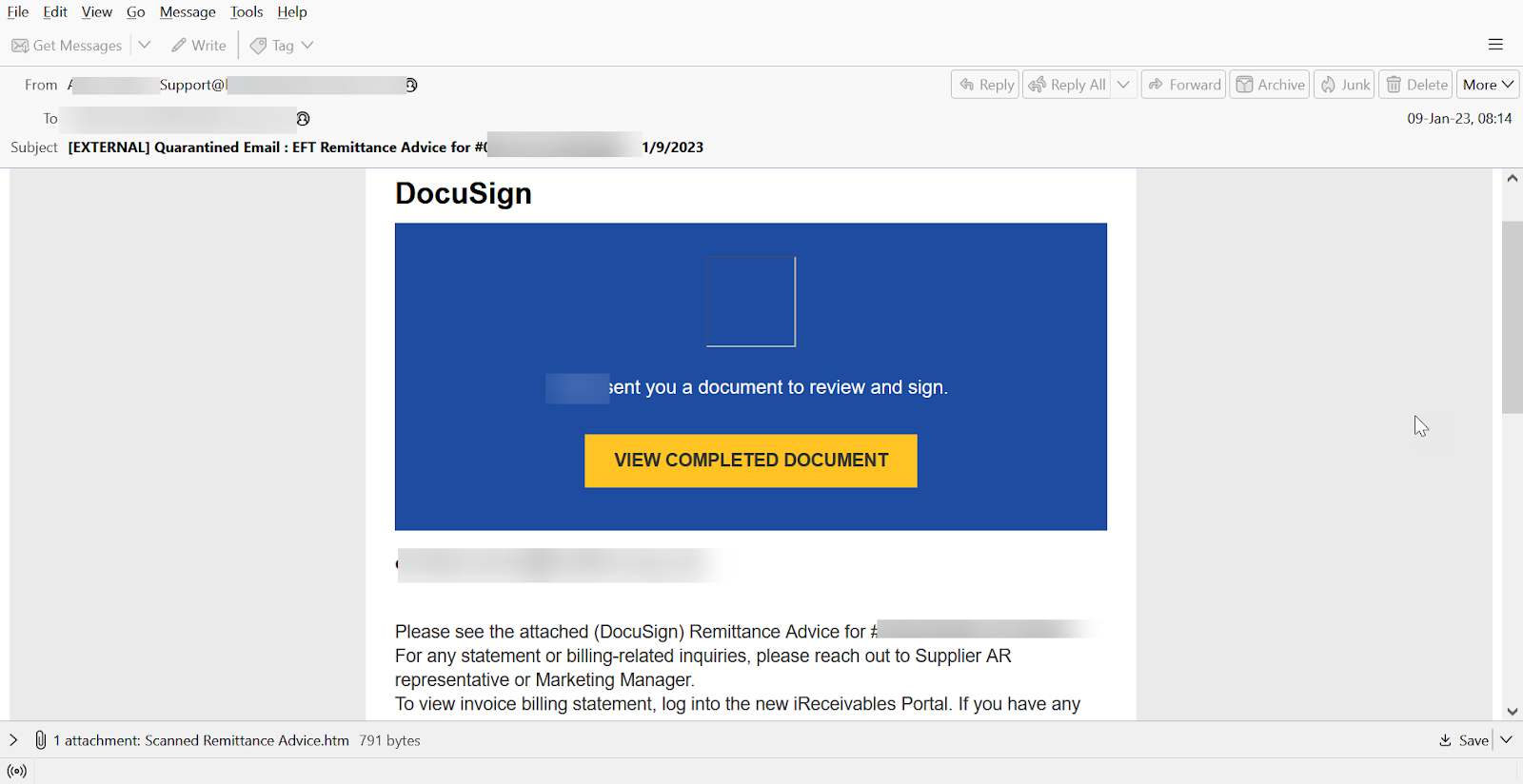

Хакеры помещают пустые изображения в HTML-вложения. Во вложении находится закодированное SVG-изображение, которое содержит JavaScript-код, перенаправляющий на вредоносный URL-адрес, где далее происходит заражение компьютера пользователя. При открытии вложения пользователь сразу автоматически перенаправляется на вредоносный веб-адрес.

Что делать, чтобы не стать жертвой

Чтобы не стать жертвой таких атак, рекомендуется:

-

пользователям — с осторожностью относиться к любым письмам, содержащим вложения в формате HTML или HTM;

-

администраторам — рассмотреть возможность блокирования всех вложений HTML и относиться к ним так же, как к исполняемым файлам (.exe, .cab).